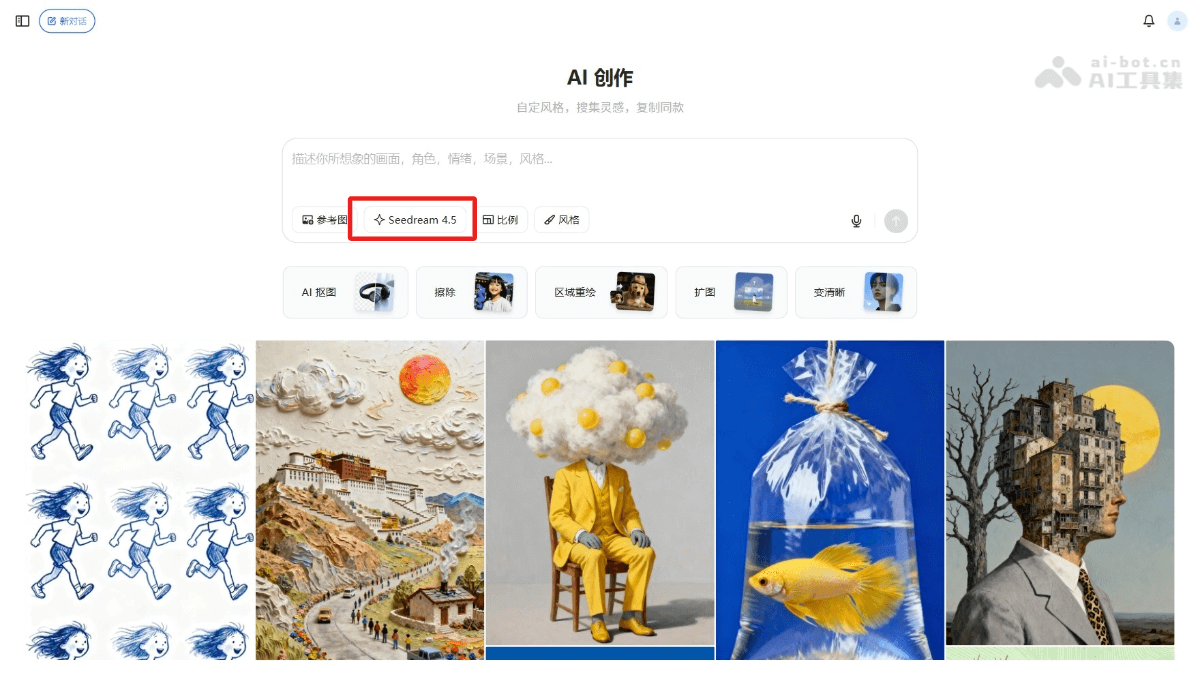

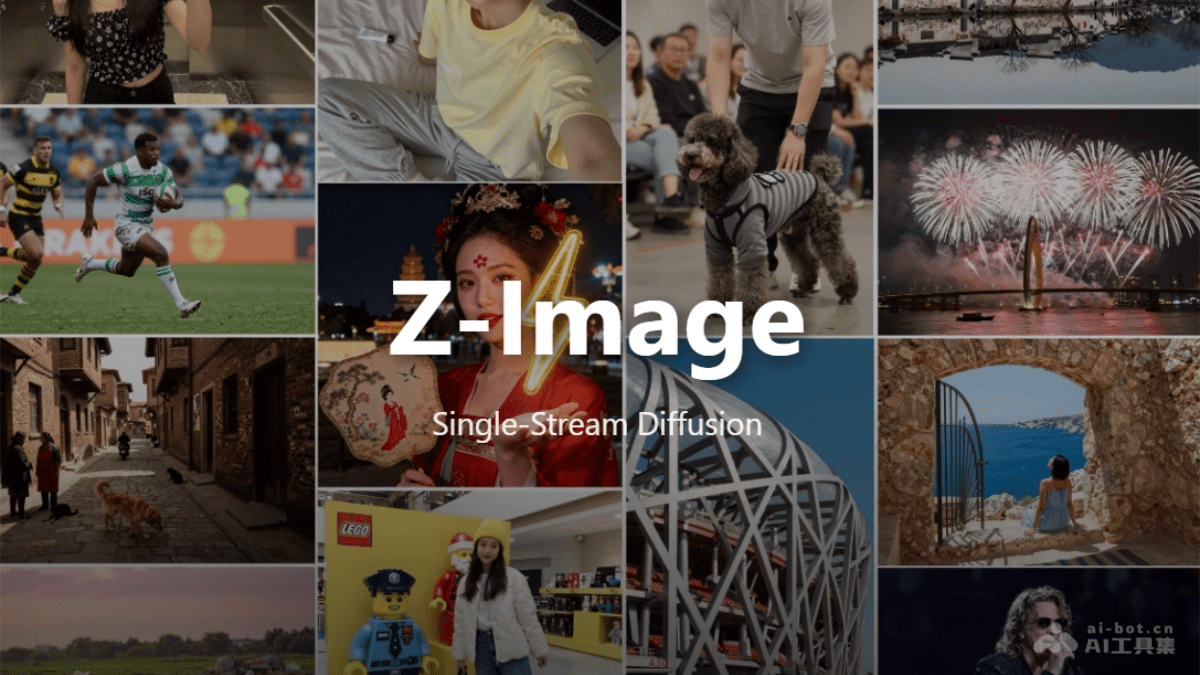

在人工智能快速发展的今天,图像生成技术正以前所未有的速度改变着创意产业的面貌。阿里通义推出的Z-Image模型,作为国内领先的AI图像生成解决方案,凭借其独特的技术架构和卓越的性能表现,正在成为行业关注的焦点。本文将全面剖析Z-Image的技术特点、功能优势及应用前景,揭示这一创新模型如何重塑内容创作流程。

Z-Image模型概述

Z-Image是阿里通义团队开发的6B参数图像生成模型,代表了国内在AI图像生成领域的重要突破。该模型并非单一产品,而是一个包含三个专业变体的完整系列:Z-Image-Turbo、Z-Image-Base和Z-Image-Edit,每个变体都针对不同的应用场景进行了优化。

Z-Image-Turbo专注于高效推理,能够在低资源设备上快速生成图像;Z-Image-Base作为基础模型,为开发者提供了灵活的二次开发平台;而Z-Image-Edit则专门针对图像编辑任务,支持基于自然语言指令的精确编辑操作。这种模块化的设计使Z-Image能够满足从个人用户到企业客户的不同需求。

核心技术解析

单流扩散变换器架构(S3-DiT)

Z-Image采用创新的单流扩散变换器架构(S3-DiT),这一技术突破解决了传统双流方法在参数效率方面的局限性。在S3-DiT架构中,文本、视觉语义标记和图像VAE标记在序列级别连接,形成统一的输入流。这种设计显著提高了参数效率,降低了计算成本,使模型能够在保持高质量输出的同时,实现更快的推理速度。

与传统的双流方法相比,单流架构减少了信息处理的冗余,实现了更高效的跨模态信息融合。这一创新不仅提升了生成质量,还降低了硬件要求,使更多用户能够享受到先进的AI图像生成技术。

解耦DMD技术

分布匹配蒸馏(DMD)是Z-Image的另一项核心技术创新。通过解耦DMD技术,Z-Image将CFG增强(CA)和分布匹配(DM)机制分离并独立优化,实现了对生成过程的精细控制。这种分离式优化方法显著提升了模型在少数步骤生成时的性能,实现了高效的图像生成。

解耦DMD技术的优势在于它能够在保持生成质量的同时,大幅减少推理步骤。这意味着用户可以在更短的时间内获得高质量的图像输出,大大提高了工作效率。对于需要快速迭代的应用场景,如广告设计和创意构思,这一技术优势尤为明显。

DMDR技术:强化学习与分布匹配的融合

Z-Image团队进一步创新性地将强化学习(RL)与分布匹配蒸馏(DMD)相结合,开发了DMDR技术。这一融合技术不仅提升了生成图像的语义对齐度,还显著改善了美学质量和结构连贯性。通过强化学习的反馈机制,模型能够不断优化生成结果,使其更符合人类审美和实际需求。

DMDR技术的引入使Z-Image在处理复杂指令和生成高质量图像方面表现出色。无论是需要精确遵循文本描述的图像生成,还是要求高度创意性的内容创作,Z-Image都能提供令人满意的输出结果。

功能特点详解

高效图像生成

Z-Image最突出的特点之一是其高效的图像生成能力。模型能够在短时间内生成高质量的逼真图像,适用于创意设计、艺术创作和虚拟内容生成等多种场景。无论是简单的概念草图还是复杂的多元素场景,Z-Image都能快速响应并生成符合预期的视觉内容。

这种高效性不仅体现在生成速度上,还表现在输出质量的稳定性上。与传统图像生成工具相比,Z-Image生成的图像在细节表现、色彩还原和构图合理性方面都有显著提升,为创意工作者提供了更加专业和可靠的创作工具。

双语文本渲染

在全球化背景下,多语言支持成为AI图像生成工具的重要考量。Z-Image创新性地支持中英文双语文本渲染,能够准确生成包含复杂文字内容的图像。这一功能对于需要多语言内容创作的用户来说尤为重要,如国际广告设计、多语言出版物等场景。

双语文本渲染的实现得益于模型的多模态预训练和微调过程。通过大量中英文双语数据的训练,Z-Image不仅能够识别不同语言的文本,还能根据不同语言的排版规则生成符合本地化需求的图像输出。

创意图像编辑

Z-Image-Edit变体专门针对图像编辑任务进行了优化,用户可以通过自然语言指令对图像进行精确编辑。无论是简单的风格调整还是复杂的创意变换,Z-Image-Edit都能提供直观且高效的编辑体验。

这一功能打破了传统图像编辑软件的学习壁垒,使没有专业设计背景的用户也能轻松实现复杂的图像编辑操作。通过简单的语言描述,如"将这张照片转换为梵高风格"或"在这张图片中添加一只奔跑的狗",用户就能获得满意的编辑结果。

低资源适配

考虑到不同用户群体的硬件条件差异,Z-Image-Turbo版本特别优化了推理效率,使其能够在低资源设备(如消费级GPU)上快速运行。这一特性大大扩展了Z-Image的应用范围,使更多用户能够享受到先进的AI图像生成技术。

低资源适配的实现得益于模型对计算资源的精细优化,包括Flash Attention技术和模型编译等。这些优化措施在保持生成质量的同时,显著降低了硬件要求,使Z-Image能够在从高端服务器到普通笔记本电脑的多种设备上高效运行。

社区驱动开发

Z-Image-Base作为基础模型,为开发者提供了灵活的二次开发平台。阿里通义团队鼓励社区参与模型微调和自定义开发,通过开源和开放API的方式,促进技术的创新和应用。

这种社区驱动的开发模式不仅加速了技术的迭代优化,还催生了多样化的应用场景。开发者可以根据特定需求对基础模型进行微调,开发专业领域的图像生成解决方案,如医学影像生成、建筑可视化等。

应用场景探索

艺术画廊

对于艺术家而言,Z-Image提供了全新的创作工具和灵感来源。艺术家可以利用Z-Image生成独特的艺术作品,探索不同的风格和主题,甚至将AI生成元素与传统创作手法相结合,创造前所未有的艺术形式。

艺术画廊和展览已经开始探索与AI技术的融合,Z-Image作为创作工具,正在帮助艺术家突破传统创作媒介的限制,实现更加自由和多元的艺术表达。

广告素材生成

在广告行业,快速生成高质量的广告图片是提高工作效率的关键。Z-Image能够根据产品特点和营销需求,快速生成适合社交媒体、海报、横幅等多种媒介的广告素材,大大缩短了创意从构思到实现的时间周期。

广告设计师可以利用Z-Image进行创意快速迭代,尝试不同的视觉风格和构图方案,从而找到最能打动目标受众的表现形式。这种高效的工作流程使广告团队能够更快地响应市场变化,保持竞争优势。

影视特效

影视制作是图像生成技术的重要应用领域。Z-Image能够生成虚拟场景、角色或特效元素,为影视制作提供高效的视觉解决方案。无论是科幻电影中的未来城市,还是历史剧中的古代场景,Z-Image都能提供高质量的视觉素材。

与传统特效制作相比,使用Z-Image可以显著降低制作成本和时间,同时保持甚至提升视觉效果的质量。这使得独立制片人和小型工作室也能够制作出具有专业水准的视觉内容。

游戏开发

游戏开发过程中,角色、场景和道具的设计是一项耗时的工作。Z-Image能够快速生成游戏中的视觉元素,加速游戏开发流程。游戏设计师可以利用Z-Image进行概念验证和原型设计,快速尝试不同的视觉方案。

此外,Z-Image还可以用于生成游戏中的动态内容,如随机生成的任务场景、多样化的敌人设计等,丰富游戏的可玩性和视觉体验。这种能力对于开放世界游戏和 procedurally generated 内容尤为重要。

教学素材

在教育领域,视觉化的教学内容往往能够提高学生的学习兴趣和效果。Z-Image能够生成与教学内容相关的图像,如历史场景、科学现象等,使抽象的概念变得直观易懂。

教师可以利用Z-Image创建个性化的教学材料,根据学生的理解水平和兴趣特点调整视觉内容。这种定制化的教学资源有助于实现因材施教,提高教学效果。

技术优势与行业影响

Z-Image的推出不仅代表了阿里通义在AI图像生成领域的技术实力,也对整个行业产生了深远影响。与市场上的其他图像生成模型相比,Z-Image在多个方面展现出独特优势。

首先,Z-Image的模块化设计使其能够适应不同应用场景和用户需求。从个人创作者到企业客户,从简单图像生成到复杂编辑任务,Z-Image都能提供合适的解决方案。这种灵活性大大扩展了技术的应用范围。

其次,Z-Image在低资源设备上的高效表现,降低了先进AI技术的使用门槛。这使得更多用户能够享受到AI图像生成带来的便利,促进了技术的普及和应用。

第三,Z-Image的开源策略和社区驱动开发模式,加速了技术的创新和应用。通过开放基础模型和API,阿里通义鼓励全球开发者参与技术改进和应用开发,形成了一个充满活力的技术生态系统。

从行业影响来看,Z-Image的推出将推动AI图像生成技术的进一步普及和应用。随着技术的不断成熟和优化,AI生成内容将在更多领域发挥重要作用,改变传统的内容创作和生产方式。

未来发展展望

Z-Image作为阿里通义在AI图像生成领域的重要成果,未来发展前景广阔。基于当前的技术基础和应用反馈,我们可以预见以下几个发展方向:

技术持续优化

随着深度学习技术的不断进步,Z-Image模型将持续优化其生成质量和效率。未来版本可能会在语义理解、细节表现和风格控制等方面进一步提升,为用户提供更加精准和高质量的图像生成服务。

多模态融合增强

未来的Z-Image可能会进一步增强与其他模态的融合能力,如音频、视频等。这种多模态融合将使AI图像生成更加自然和智能,能够根据更丰富的上下文信息生成更加符合预期的视觉内容。

行业垂直应用深化

针对特定行业的深度定制将成为Z-Image未来发展的重要方向。通过行业数据的训练和领域知识的融入,Z-Image将在医疗、教育、设计等专业领域发挥更大价值,提供更加专业和精准的解决方案。

交互方式革新

随着自然语言处理技术的进步,用户与Z-Image的交互方式将更加自然和直观。未来,用户可能通过简单的对话就能完成复杂的图像生成和编辑任务,大大降低了技术使用门槛。

结语

Z-Image作为阿里通义推出的图像生成模型,凭借其创新的技术架构和卓越的性能表现,正在重塑创意内容的生产方式。从艺术创作到商业应用,从个人使用到企业服务,Z-Image正在展现出广泛的应用前景和巨大的商业价值。

随着技术的不断发展和应用的深入,Z-Image有望成为AI图像生成领域的重要标杆,推动整个行业的进步和创新。对于创意工作者、开发者和企业用户而言,了解和掌握Z-Image的技术特点和应用方法,将有助于在未来的数字化竞争中保持领先优势。

在AI技术飞速发展的今天,Z-Image的出现不仅展示了阿里通义的技术实力,也为创意产业的数字化转型提供了新的可能性。我们有理由相信,随着技术的不断成熟,AI生成内容将在更多领域发挥重要作用,开创创意内容生产的新纪元。