在AI浪潮席卷全球的今天,Cursor、Windsurf这类AI编程助手,正以前所未有的“生产力魔法”征服着全球数以千万计的开发者。它们承诺加速、赋能,成为我们代码世界中最聪明的副驾驶。

但你是否想过,当你将系统的信任完全交给这些精美的界面时,背后可能潜藏着一个足以颠覆一切的“幽灵”?

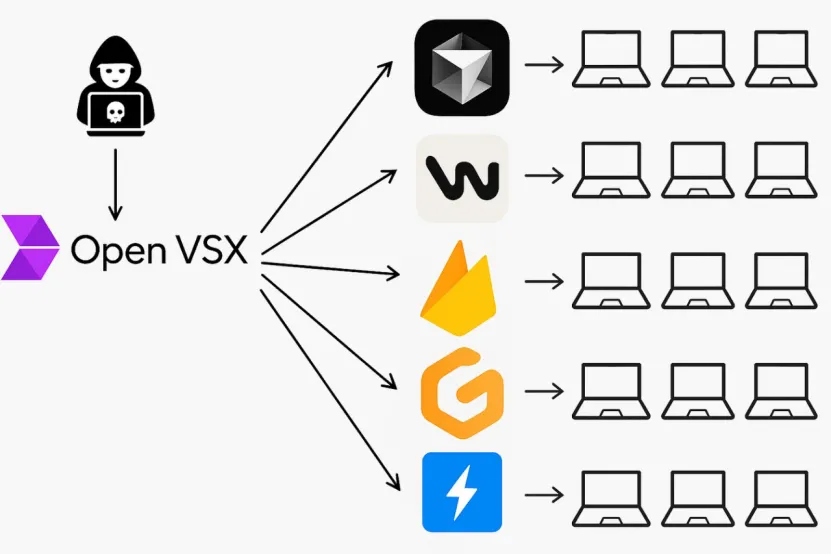

近日,来自Koi Security的安全研究员Oren Yomtov偶然发现的一个零日漏洞,就将这个可怕的假设变成了现实。这个被命名为 VSXPloit 的漏洞,深藏于支撑着这些AI编程工具的底层基础设施中。它一旦被利用,一个技术水平并不需要多高的攻击者,就可能“一键”劫持超过一千万台开发者设备。

这不是危言耸听。这是一个关于“信任”如何被利用,并最终演变成一场潜在的全球性供应链噩梦的故事。

信任的陷阱:一个自动化流程如何打开地狱之门

要理解这个漏洞的可怕之处,我们首先要明白这些AI编辑器的工作模式。无论是Cursor还是Windsurf,它们大多是基于VSCode的分支版本构建的,其强大的功能——从语法高亮到代码调试——严重依赖一个开放的插件市场:OpenVSX。

问题,就出在这个所有人都默认信任的“基石”上。

Koi Security的研究员Oren Yomtov在研究OpenVSX的构建流程时,发现了这个致命缺陷。整个攻击流程,如同一场精心设计的骗局:

自动化的“善意”: OpenVSX为了方便开发者,设置了一个夜间自动构建流程。社区开发者只需提交一个简单的合并请求(Merge Request),将自己的插件添加到公开列表中,系统就会在夜里自动拉取最新代码、构建并发布。

致命的权限: 这个自动化流程在构建插件时,会使用一个属于官方受信任账户

@open-vsx的秘密令牌(Token)。这个令牌拥有至高无上的权力,是整个市场的“超级管理员密钥”。被利用的信任: 攻击者可以提交一个看似无害的插件。但其代码(甚至可以隐藏在层层嵌套的依赖项中)包含一个恶意脚本,其唯一目的就是在夜间构建运行时,窃取那个暴露在构建环境中的“超级管理员密钥”。

王国的沦陷: 一旦攻击者拿到了这个令牌,灾难就开始了。他们不再仅仅是自己插件的发布者,而是摇身一变,成为了整个OpenVSX市场的“神”。他们可以:

- 冒充任何发布者,包括微软、谷歌等官方团队。

- 静默更新任何一个已有的插件,例如下载量数千万的Python或C++插件。

- 将恶意代码悄无声息地植入到这些最受欢迎的插件中。

当Yomtov在实验室中成功复现这一攻击时,他意识到,一场“不可想象”的、全面的安全灾难,其实离所有开发者只有一个“夜间构建”的距离。

多米诺骨牌:一场针对开发者的“SolarWinds”式攻击

如果这个漏洞被恶意利用,其破坏力将是灾难性的,堪比针对开发工具链的“SolarWinds”事件。

每当开发者安装新插件,或者编辑器在后台自动更新(这种情况几乎每时每刻都在发生),攻击者的恶意载荷就会像病毒一样,悄无声息地传递到他们的机器上。没有警报,没有提示,在用户毫无察觉的情况下,实现全面接管。

这个恶意载荷能做什么?

“几乎无所不能,” Yomtov说。

由于VSCode插件本质上是拥有完整权限的Node.js进程,攻击者可以:

- 窃取一切: 悄悄安装键盘记录器,打包窃取你的浏览器Cookie、SSH密钥、加密钱包乃至全部源代码。

- 植入后门: 在你的开发管道中植入永久性后门,感染你编译的每一个软件版本,将供应链攻击扩散到你的用户。

- 全面控制: 启动任意程序,发出网络请求,完全控制你的操作系统。

这已经不是零星的个案,而是整个生态系统级别的信任崩溃。

警钟为谁而鸣?开发者工具的“零信任”生存法则

值得庆幸的是,Koi Security团队负责任地向维护OpenVSX的Eclipse基金会披露了此漏洞,并协助其完成了修复。对于数百万依赖该市场的开发者来说,眼前的危机已经解除。

但这记警钟,必须被所有人听见。Oren Yomtov的建议直截了当:

“假设每个扩展程序都是不可信的,除非你能证明它是可信赖的。”

我们必须清醒地认识到,插件不是无害的小挂件,它们是拥有极高权限、会自动更新、且往往由个人维护的软件。盲目信任它们,无异于将自家大门的钥匙交给一个不知底细的陌生人。

为了保护自己和组织,我们必须将“零信任”原则贯彻到开发工具链中:

- 建立清单 (Inventory): 准确记录团队中安装了哪些扩展程序,安装在谁的机器上。不知道自己拥有什么,就无从保护。

- 评估风险 (Assess): 根据插件的开发者信誉、维护状态和实际功能,评估其潜在风险。一个平平无奇的主题插件,不应该请求网络或文件系统的访问权限。

- 执行策略 (Enforce): 制定明确的扩展程序白名单或黑名单策略,并利用工具强制执行,在出现异常行为时立即告警。

- 持续监控 (Monitor): 插件会静默更新。持续监控其变化,因为一个昨天还安全的插件,可能在今晚的更新后就变成了后门。

生态系统的发展速度,总是快于安全护栏的建设速度。在这种情况改变之前,最安全的假设就是:除非你仔细审查并密切关注,否则你安装的每一个扩展程序,都是一个潜在的后门。