事件背景:一场精心策划的精准突袭

2025年12月22日晚间,快手直播平台遭遇了一次前所未有的网络安全挑战。这并非传统的流量型攻击,而是一场经过精心策划、精准执行的自动化攻击。攻击者选择在晚上10点这个流量高峰时段发起攻击,时机选择绝非偶然——这既是用户活跃度的最高峰,同时也是平台审核团队交接班的薄弱环节。

攻击时间线的完整复盘

前序探测阶段:无声的渗透

从18:00开始,平台已经出现了零星的违规内容。这些内容看似普通,实则是黑产的探针行为。通过投放少量违规样本,攻击者在测试平台的审核响应速度、封禁效率以及风控系统的敏感度。由于这些违规内容仍在正常风控范围内,能够被迅速清理,因此没有引起足够重视。这恰恰暴露了传统防御体系的盲区——我们往往能识别明显的威胁,却忽略了潜藏在正常流量中的试探行为。

攻击爆发阶段:毫秒级并发冲击

22:00整,攻击进入爆发期。此时恰逢流量晚高峰,大量新注册账号及被劫持的僵尸账号几乎同时开播,播放预先准备好的违规视频。火绒安全的技术分析显示,这次攻击采用了群控技术与自动化脚本的结合,实现了毫秒级的并发操作。更关键的是,攻击者并没有选择简单的流量冲击,而是针对平台的业务逻辑层发起了精准打击。

系统僵持阶段:防御失效的尴尬

从22:00到23:00,平台陷入了长达一小时的僵持期。在这个阶段,违规直播间持续存在,用户举报反馈几乎失效,后台的封禁指令执行出现了显著滞后。这是一个非常值得深思的现象——系统实际上已经识别出了违规内容,却无法及时执行封禁操作。这种"能发现、难处置"的状态,暴露了传统防御体系在应对高频自动化攻击时的致命弱点。

攻击技术特征的深度剖析

针对性干扰业务逻辑层

此次攻击最显著的特点是其针对性。攻击者并没有试图绕过内容识别系统,而是直接攻击封禁执行接口。通过向这个关键环节发起高频请求,攻击者意图耗尽系统后端的处理资源。这就像是在高速公路上制造了人为拥堵——车辆(违规内容)能够被识别,但无法被及时疏导(封禁)。这种攻击方式的杀伤力远大于传统的流量洪流,因为它直接瘫痪了平台的处置能力。

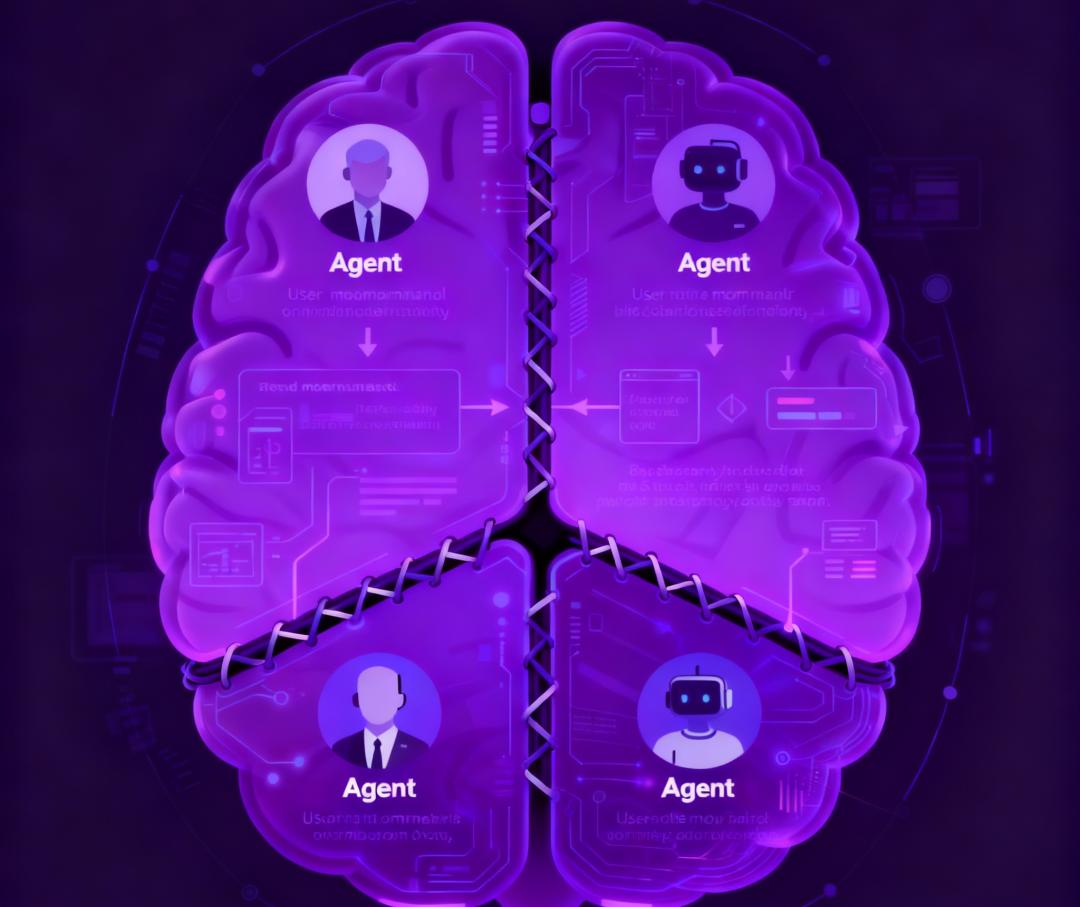

AI智能体技术的黑产应用

火绒的分析指出,这次攻击展现了黑产工具正在向更高级形态演进。攻击工具不仅能够模拟人类操作行为以绕过基础防御规则,还表现出一定的环境感知与自主决策能力。例如,当检测到某个策略受阻时,攻击工具能够自动切换到备选策略。这种多智能体协作能力,让防御者面对的不再是简单的脚本程序,而是具备一定"智能"的对手。

防御思路的升级与重构

从规则过滤到智能对抗

面对此类新型威胁,单纯依靠传统的规则过滤已显不足。我们需要升级防御思路,未来可能需要利用AI技术来对抗AI攻击。例如,通过生成对抗性样本干扰攻击者的识别模型,或者部署能够动态生成交互陷阱的"生成式蜜罐"。这类高级防御手段可以大幅提高攻击者的执行成本和经济负担,让攻击变得无利可图。

构建多层次的纵深防御体系

有效的防御不能依赖单一手段,而需要构建多层次的纵深体系。在终端层面,需要筑牢设备安全防线,防止设备被恶意控制成为攻击源头;在网络层面,要部署实时流量分析系统,识别异常的访问模式;在应用层面,则需要加强业务逻辑的健壮性设计,避免单点故障导致整体瘫痪。

应急响应机制的优化方向

此次事件也暴露了应急响应机制的不足。在系统僵持期,平台未能及时采取有效的止损措施,导致事态持续恶化。未来需要建立更快速、更灵活的应急响应机制,包括自动化的应急阻断流程、实时的态势感知系统以及跨部门的协同作战能力。

行业启示与未来展望

快手这次攻击事件具有典型的警示意义,它标志着网络安全对抗进入了一个新的阶段。黑产正在利用先进的技术手段,发起更智能、更精准的攻击。而防御方如果不能及时升级技术和思维,将会在这场不对称的对抗中处于下风。

未来的网络安全防御,必将是AI与AI的对抗。我们需要在技术研发、人才培养和体系建设上投入更多资源,构建起能够应对新型威胁的现代化防御体系。同时,也要加强行业间的情报共享和协同防御,让整个行业的防御水平共同提升。

网络安全是一场没有终点的马拉松,唯有持续进化,才能在这场与黑产的博弈中保持主动。快手事件告诉我们,威胁永远不会停止演进,防御也绝不能止步不前。